– Eine gute IT-Security im Unternehmen basiert stets auf drei Elementen: Einem durchdachten Sicherheitskonzept, dem Einsatz moderner Technologien und Methoden sowie geschulten Beschäftigten.

– Deshalb müssen alle Mitarbeiterinnen und Mitarbeitern ein fundiertes Training sowie regelmäßige Auffrischungsveranstaltungen erhalten.

– Zu den wichtigsten Inhalten gehören generelle Informationen über Bedrohungen der Firmen-IT sowie spezifische Schulungen zum individuellen Sicherheitskonzept des Betriebs.

– IT-Fachleute sollten ihre Kenntnisse in Sachen IT-Security auch mit einem formellen Zertifikat nachweisen können und sich laufend auf dem Themenfeld weiterbilden.

Berichte über Hackerangriffe auf Unternehmen und Berechnungen zu den so verursachten Schäden sorgen für Unruhe in den Chefetagen. So ging etwa tausenden US-Tankstellen nach einer Cyber-Attacke vorübergehend das Benzin aus. In Schweden zwangen ausgefallene Kassen eine Lebensmittelhandelskette, tagelang 800 Filialen zu schließen. Und in Deutschland verloren zahlreiche Bankkunden zeitweise den Online-Zugriff auf ihre Konten. Dahinter können Angriffe mit sogenannter Ransomware stecken: Angreifer nutzen eine IT-Sicherheitslücke, verschlüsseln Daten und fordern für deren Freigabe ein Lösegeld. Auch andere Arten von Attacken, beispielsweise zur Spionage oder Sabotage, gefährden die IT-Systeme. Der Digitalverband Bitkom schätzt den Schaden durch Datenverluste, Umsatzausfälle sowie organisatorische Aufräumarbeiten nach Hackerangriffen hierzulande auf jährlich 220 Milliarden Euro. Unternehmen sollten ihre Beschäftigten deshalb im Erkennen und Abwehren solcher Attacken schulen und schon bei Einstellungen auf entsprechende Qualifikationen achten. Selbst kleine Betriebe brauchen ein Konzept zum Training ihres Personals in IT-Security und sollten deren Weiterbildung durch ein anerkanntes Zertifikat bestätigen lassen.

IT-Security dient im Wesentlichen drei Zielen

Die Datenschutz-Grundverordnung (DS-GVO) mit ihren Vorgaben zum Datenschutz dürfte inzwischen überall bekannt sein. Weniger präsent scheint dagegen in vielen Chefetagen, dass weitere Gesetze oder Verordnungen zumindest implizit wirksame Maßnahmen zur IT-Security fordern. Das IT-Sicherheitsgesetz (IT-SiG) etwa betrifft insbesondere, aber nicht nur, Betriebe der kritischen Infrastruktur. Das Gesetz zur Kontrolle und Transparenz im Unternehmensbereich (KonTraG) zwingt viele Unternehmensführungen, sich stärker um IT-Risiken zu kümmern. Die Grundsätze zur ordnungsgemäßen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form sowie zum Datenzugriff (GoBD) machen Vorgaben zum elektronischen Aufzeichnen und Aufbewahren, die gute Sicherheitsmaßnahmen erfordern. Alle Unternehmen brauchen daher wirksame Systeme für ihre IT-Security – sie sollten die Beschäftigten durch ein entsprechendes Training für das Thema sensibilisieren und den Besuch der Schulungen möglichst per Zertifikat dokumentieren. Beim Umsetzen der konkreten Sicherheits- und Trainingskonzepte können sich Unternehmen dann an den drei Schutzzielen der Informationssicherheit orientieren.

- Vertraulichkeit. Es ist sicherzustellen, dass nur befugte Personen den Zugang zu Informationen haben – im virtuellen wie im realen Raum. Fachleute müssen im Konzept zur IT-Security festlegen, wer welche Zugriffsrechte hat. Außerdem ist dafür zu sorgen, dass die Vertraulichkeit beim Datenaustausch mit Externen gesichert ist, beispielsweise durch konsequente Nutzung der E-Mail-Verschlüsselung.

- Integrität. Zu den Grundlagen der IT-Security gehört auch, dass Daten keinesfalls ungewünscht verändert sowie zulässige Änderungen nachvollzogen werden können. Es geht hier nicht nur um menschliche Fehler beim Bearbeiten von Daten und fehlerhafte Systeme oder Prozesse. Ist die Integrität der Daten gut geschützt, dürfte es etwa auch Hackern nach einer erfolgreichen Cyber-Attacke schwerer fallen, dem Unternehmen durch Datenmanipulationen zu schaden.

- Verfügbarkeit. Die Arbeitsfähigkeit der meisten Unternehmen basiert auf einer funktionierenden IT. Entscheidend ist deshalb die generelle Verfügbarkeit der Rechner. Es gilt, Systemausfälle zu verhindern beziehungsweise im Ernstfall die IT rasch und kontrolliert wieder hochfahren zu können – egal ob nach Bränden, Stromausfällen, Einbrüchen mit Vandalismus oder Cyber-Attacken durch Trojaner.

Qualifikation in IT-Security per Zertifikat dokumentieren

Unternehmerinnen und Unternehmer dürfen nicht erwarten, dass sich ihre Beschäftigten laufend auf Eigeninitiative in Fragen der IT-Security weiterbilden. Das würde auch nicht reichen. Schließlich geht es darum, dass alle mit Zugang zur Firmen-IT genau die technischen Schutzmaßnahmen sowie organisatorischen Vorgaben kennen und befolgen, auf die ihr Betrieb setzt. Daher ist es wichtig, als Unternehmen eine systematische Herangehensweise zu finden, mit der sich alle Beschäftigten auf dem für sie passenden Niveau dem Thema IT-Security widmen und entsprechende Trainings durchlaufen. Kleinere Firmen dürften hier eher auf den Einsatz von Dienstleistern setzen, größere Unternehmen können solche Schulungen oft auch intern organisieren. Wichtig ist, sich bei diesen Veranstaltungen an generellen Standards zur IT-Sicherheit zu orientieren sowie zugleich auf die individuellen Bedingungen einzugehen. Außerdem lohnt es sich, die Teilnahme an einem Training zur IT-Security per Zertifikat zu bestätigen. Gerade Betriebe mit einer Cyber-Versicherung könnten so im Schadensfall belegen, dass ihr Personal ausreichend geschult war.

Was immer häufiger auch in öffentlichen Institutionen passiert, verursacht weltweit einen volkswirtschaftlichen Schaden in Milliardenhöhe. Welche Arten von Angriffen es gibt, welche Schäden sie anrichten und wie sich Unternehmen davor schützen können – darum geht es in der Folge #92 Cybercrime: echt gefährlich in Hörbar Steuern – Der DATEV-Podcast.

Alle im Unternehmen müssen für IT-Security sorgen

Das beste Training in Sachen IT-Security ist sinnlos und ein damit verbundenes Zertifikat kaum das Papier wert, auf dem es prangt, solange die Facetten des Themas nicht verstanden werden. Daher sollten Unternehmerinnen und Unternehmer sich sowie den Beschäftigten zunächst klar machen, woher und warum Cyber-Attacken drohen. Natürlich sind Branche, Region und Umsatz bei Bedrohungsanalysen wichtige Aspekte. Forschungsergebnisse großer Technologiekonzerne etwa scheinen verlockender als Vertriebszahlen wenig bekannter, mittelständischer Zulieferer. Hidden Champions, die ihren Markt dominieren, schaden aber genau diese Datendiebstähle. Konkurrenten könnten sich solche Einblicke einiges kosten lassen, um ihre Position zu verbessern. Der Wert von Daten ist immer relativ. Außerdem bereitet der Diebstahl Probleme, indem Sicherheitslücken das Firmenimage beschädigen. Falls Angreifer wegen schlechter IT-Security sogar Daten im Unternehmen verschlüsseln können, wird es durch Lösegeldzahlungen oder andere Folgekosten schnell sehr teuer. Darum bildet die Aufklärung der Beschäftigten über das Thema die Basis einer guten IT-Security.

Im Training zur IT-Security die Schwachstellen erklären

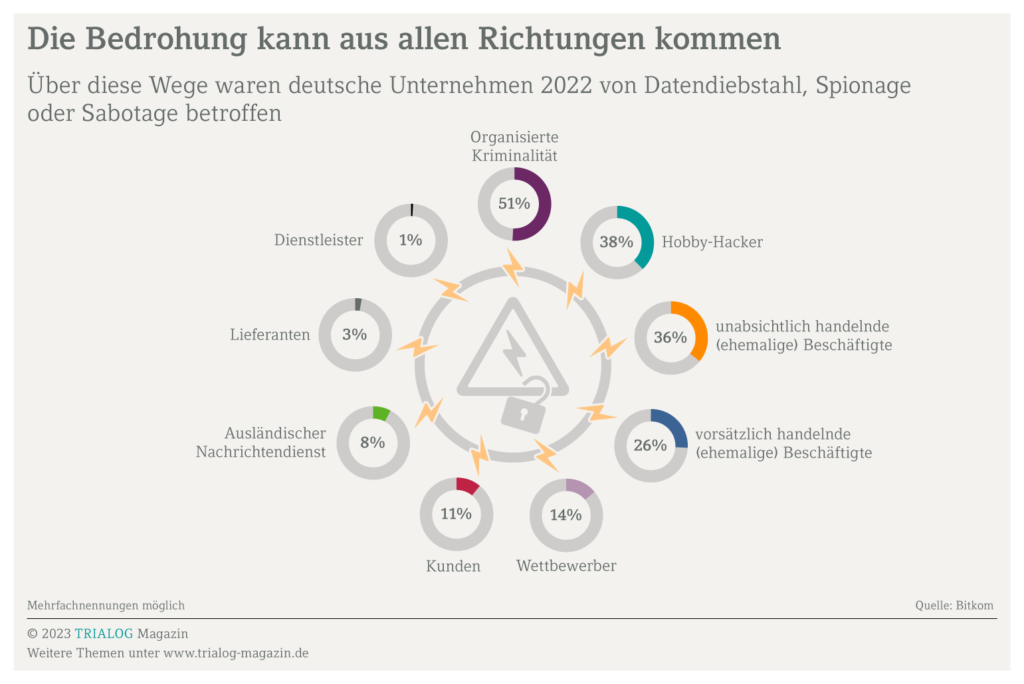

Besonders gefährlich für die IT-Security sind Angriffe professioneller Cyber-Krimineller – darüber sollten die Beschäftigten in einem Training genau aufgeklärt werden.

- Erpresser können per Ransomware jedes Unternehmen für kriminell motivierte Attacken ins Visier nehmen. Sie verschlüsseln Daten, behindern so den Geschäftsbetrieb und schicken dann ihre Forderungen. Die sind oft geringer als die finanziellen Belastungen durch absehbare Umsatzverluste während der Erpressung und den Einsatz externer IT-Spezialisten zur Wiederherstellung der Daten oder Funktionsfähigkeit der IT. Aber Fachleute warnen davor, das Problem durch Zahlung eines Lösegelds zu beseitigen. Dies beweise, dass die Masche funktioniert – und bringe Geld für weitere, noch ausgefeiltere Angriffe.

- Spione und Saboteure infiltrieren etwa für Mitbewerber die Firmen-IT. Sie nisten sich unbemerkt längerfristig ein und suchen sensible Daten zu Kunden oder Produkten, die ihrem Auftraggeber helfen. Erbeutete Forschungsergebnisse beispielsweise beschleunigen die eigenen Entwicklungsaktivitäten, ausgespähte Angebote ermöglichen es, bei Ausschreibungen knapp unter allen anderen zu bleiben. Manchmal – ein weiteres Problem bei lückenhafter IT-Security etwa durch fehlendes Training – droht auch Sabotage. Ist ein Computervirus richtig platziert, kann er auf Mausklick die Produktion unterbrechen oder Maschinen zerstören.

- Diebe und Betrüger erwarten sich vom Zugriff auf oder die Manipulation von Daten finanzielle Vorteile. Entweder zweigen sie unbemerkt Geld ab, etwa längerfristig durch regelmäßige kleine Transaktionen zu ihren Gunsten. Oder sie verschaffen sich Zugang zu Produkten beziehungsweise Material. Bekannt ist beispielsweise die Chef-Masche, bei der angebliche Vorgesetzte per digitaler Kommunikation eine Geldüberweisung veranlassen. Meistens erbeuten Cyber-Angreifer die dazu benötigten Zugangsinformationen oder Kenntnisse über persönliche Details per Social Engineering. Schlimmstenfalls folgt ein Identitätsdiebstahl – Kriminelle übernehmen die digitale Existenz ihrer Opfer und nutzen sie für diverse Aktivitäten, etwa für Geldwäsche. Solche Methoden gehören unbedingt in ein Training zum Thema IT-Security, um für die Risiken und Folgen unzureichender IT-Sicherheit zu sensibilisieren.

Auch Beschäftigte oder Freizeit-Hacker können ein Risiko sein

Gefahren drohen dem Unternehmen aber nicht nur durch professionelle Cyber-Kriminelle, sondern ebenso durch Hacker ohne konkretes Ziel oder durch die eigenen Beschäftigten. Auch diese Risiken sind bei einem Training zur IT-Security anzusprechen, um das Personal für alle Bedrohungen zu sensibilisieren.

- Freizeit-Hacker attackieren Unternehmensnetzwerke, um zu beweisen, dass sie selbst die besten Sicherheitsmaßnahmen umgehen können. Sie wollen zwar meistens nichts stehlen oder zerstören, können durch ihr Eindringen aber trotzdem Schaden anrichten. Auch sie können zeitraubende und teure Reaktionen des Unternehmens auslösen oder sogar Datenverluste verursachen. Deshalb sind alle Hacker, die nicht offiziell im Auftrag der Firmenleitung die IT-Security auf die Probe stellen sollen, als großes Risiko zu betrachten.

- Beschäftigte können ebenfalls eine Cyber-Bedrohung sein – insbesondere gekündigte Personen, die für ihren letzten Tag mit IT-Zugang eine Racheaktion planen. Zwar können unabsichtliche Alltagsfehler auch gewisse Schäden verursachen. Deren Auswirkungen sind meistens aber nicht so gravierend, und Missgeschicke lassen sich durch ein Training zum Thema IT-Security verhindern. Dagegen bergen Gekündigte ein erhebliches Cyber-Risiko, solange sie noch Zugang zur IT und die Kenntnisse für großangelegte Sabotageaktionen oder Datendiebstähle haben. Diese kleine Gruppe sollte im Fokus der Aufmerksamkeit stehen. Ein umfassendes Konzept zur IT-Security enthält auch Vorgaben, was nach Kündigungen in Sachen IT-Zugang geschehen muss.

Ihre Server nicht mehr bei Ihnen vor Ort, sondern im sicheren DATEV-Rechenzentrum – zertifiziert nach ISO/ IEC 27001. In Folge befinden sich Ihre Anwendungen und Daten nicht mehr auf dem lokalen Arbeitsplatz oder im Firmennetzwerk, sondern sie liegen sicher in der DATEV Cloud, dem physischen Ort des DATEV-Rechenzentrums. DATEV IT-Experten sorgen dafür, dass Ihre Software immer auf dem aktuellen Stand ist, und übernehmen auch die Wartung Ihres Servers.

Die individuelle Lösung: IT-Outsourcing mit DATEVasp

Die standardisierte Lösung bis acht Arbeitsplätze: IT-Outsourcing mit DATEV-SmartIT

IT-Security: Dreiklang aus Mensch, Maschine und Software

Letztlich geht es bei IT-Security um den Dreiklang aus Hardware, Software und Wetware – in der Technologiebranche eine Bezeichnung für Menschen. Das physische Sichern von Gebäuden sowie sinnvolle organisatorische Strukturen und Maßnahmen für IT-Security spielen ebenfalls eine wichtige Rolle, über die alle Beschäftigten regelmäßig in einem Training zu informieren sind.

- Hardware muss gesichert sein. Anwendungsprogramme und/oder Daten liegen oft in Servern, auf die Beschäftigten vom Büro, aus dem Homeoffice oder beim mobilen Arbeiten zugreifen. Aber irgendwo muss die Hardware stehen. Ob bei einem Cloud-Dienstleister oder im eigenen Betrieb – der Zugang dazu muss streng limitiert und kontrolliert sein. Unbefugte könnten viele IT-Sicherheitsvorkehrungen leichter aushebeln, wenn sie direkten physischen Zugang zur Hardware haben. IT-Security bedeutet, dass Büro- und Geschäftsräume mit IT-Ausstattung gut gesichert sind und die Beschäftigten im Training lernen, dies konsequent einzuhalten.

- Software muss aktuell sein. Veraltete Programmversionen oder überholten Firewalls laden Cyber-Kriminelle regelrecht ein. Softwareanbieter liefern laufend Updates aus, die neue Sicherheitslücken stopfen. Aber diese bringen nur etwas, wenn sie installiert sind. Wer eigene IT-Administratoren hat, muss sicherstellen, dass sie alle Rechner gut pflegen. Schon deshalb ist es sinnvoll, für Heimarbeit oder mobiles Arbeiten die Hardware zur Verfügung zu stellen.

- Starke Passwörter sind alternativlos. Sie können Hackern den Zugriff auf die Firmen-IT derart schwer machen, dass diese lieber andere Opfer suchen. Deshalb sind alle Geräte, Accounts oder Programme mit starken Passwörtern zu schützen. In einem Training zur IT-Security sollte den Beschäftigten beigebracht werden, wie ein sicheres Passwort aussieht.

- Verschlüsselung ist Pflicht. Geschäftliche Kommunikation sollte per Verschlüsselungstechnologie geschützt sein, damit niemand unterwegs im Internet sensible Inhalte abgreifen kann. Dabei gilt es, die Beschäftigten mit wirkungsvollen, aber einfach anwendbaren Lösungen zu unterstützen. Selbst die besten Maßnahmen für IT-Security helfen wenig, wenn die Nutzerinnen oder Nutzer sie nicht richtig einsetzen oder sogar bewusst ignorieren.

Fachleute für IT-Security mit passendem Zertifikat einstellen

Von größter Bedeutung ist beim Einstellen von IT-Fachleuten ein entsprechendes formelles Zertifikat über ihre intensive Beschäftigung mit dem Thema IT-Security. Natürlich brauchen auch solche Spezialistinnen und Spezialisten dann im Betrieb ein regelmäßiges Training, um weiter auf dem aktuellen Stand der Technik zu bleiben – wobei das Niveau hier selbstredend deutlich höher ist als bei Beschäftigten, die die IT nutzen, jedoch nicht für sie verantwortlich sind. Wichtig ist bei Einstellungen sowie beim Training von Fachleuten aber, dass es stets um ein Zertifikat geht, das offizielle berufliche Qualifikationen nach standardisierten Anforderungen dokumentiert. Die Personalverantwortlichen und Dienstleister müssen für IT-Jobs beachten, dass bei Neueinstellungen oder Weiterbildungen die im jeweiligen Aufgabenbereich definierten Anforderungen erfüllt sind – im sich rasch entwickelnden IT-Bereich mit immer neuen Trends kann es zumindest für kleinere Firmen eine Herausforderung sein, hier den Überblick zu behalten.

Weiterbildungen zum Thema

Lernvideo mit Übung „Mitarbeitende für Cyber-Sicherheit sensibilisieren“: Hier erhalten Ihre Mitarbeitenden praktische Tipps und erfahren, was Sie in Sachen Cyber-Sicherheit beachten müssen.

Beratungspaket „Website-Analyse“: Wir prüfen Ihren Internetauftritt gezielt auf Schwachstellen. Anschließend erhalten Sie eine Auswertung und Empfehlungen für die Optimierung Ihrer Website.

Diese Zertifikate für IT-Security sollten Sie kennen

Natürlich gibt es zahlreiche Zertifikate, die Fachkräften für IT-Security ihre Qualifikation bescheinigen. hier einige Beispiele für Nachweise, auf die Unternehmen zunehmend Wert legen:

- IT-Grundschutz-Praktiker (TÜV) ist der Einstieg ins offizielle Zertifizierungsprogramm des Bundesamtes für Sicherheit in der Informationstechnik (BSI). Es gibt einen fundierten Überblick über die IT-Grundschutz-Methodik des BSI.

- CompTIA Security+ bestätigt grundlegende Kenntnisse in der Cyber-Sicherheit zu praktischen Themen wie Bedrohungs- und Risikomanagement, Risikominimierung sowie Auditing und Penetration Testing.

- CompTIA CASP+ (Advanced Security Practitioner) ist eine praxisorientierte Weiterbildung für IT-Security-Fachleute, die Lösungen im Rahmen der Richtlinien und Frameworks für Cyber-Sicherheit entwickeln und umzusetzen.

- CISSP (Certified Information Systems Security Professional) bestätigt die Fähigkeit, umfassende Sicherheitsprogramme erstellen, umsetzen und verwalten sowie komplexe Sicherheitsprobleme handhaben zu können.

- CISM (Certified Information Security Manager) ist eine Zertifizierung für Sicherheitsexperten von der ISACA. Sie geniest bei Wirtschaftsprüfungsgesellschaften einen guten Ruf und ist mittlerweile auch bei Jobs mit Sicherheitsbezug in anderen Unternehmen eine gern gesehene Zertifizierung.

Alle Unternehmen sollten mit Fachleuten klären, ob ein Zertifikat über spezielle Kenntnisse zur IT-Security bei Einstellungen im IT-Bereich erforderlich ist – und wenn ja, welches. Sowie zudem ein Weiterbildungsprogramm besprechen, mit dem sich schrittweise das jeweils erforderliche Training zur Aktualisierung vorhandenen Wissens sowie zum Ausbau der Fähigkeiten planen lässt. Denn die IT-Security dürfte für die Überlebensfähigkeit vieler Unternehmen weiter an Bedeutung gewinnen.