Was ist Social Engineering? Sicher eine Bedrohung für Unternehmen. 40 Millionen Euro beim mittelständischen Autozulieferer, 1,9 Millionen beim regionalen Bäcker – Beispiele belegen, dass Cyber-Kriminelle mit einer Attacke durch Social Engineering enorme Summen erbeuten. Link 1+2 In allen Unternehmen sollten deshalb die Beschäftigten wissen, was man unter Social Engineering versteht und welchen Schutz es vor einem Angriff durch Social Engineering gibt. Wichtig ist, dass die Firmenleitung eine breite Definition von Social Engineering in Schulungen zugrunde legt, die über Methoden des Social Engineering informieren, sowie die Bedeutung des Themas ernst nimmt. Und: Es geht nicht nur um Angriffe im digitalen Raum. Manche Cyber-Kriminelle bereiten Attacken bei persönlichen Treffen vor oder durchwühlen den Müll der Opfer. So erhalten sie Informationen, die ihnen den Zugang zu einer Person oder einem Betrieb erleichtern. Deshalb gehören in Schulungen neben Informationen zu technischen Methoden des Social Engineering auch Anzeichen für Versuche zur Kontaktaufnahme mit kriminellen Hintergedanken.

Was ist Social Engineering – eine kurze Definition

Was ist Social Engineering? Eigentlich ist die Definition einfach – beim Social Engineering attackieren Cyber-Kriminelle ihre Opfer mit ausgefeilten Methoden so, dass die sich wie gewünscht verhalten, ohne einen Angriff zu ahnen. Es geht um zwischenmenschliche Manipulationen, also die Beeinflussung von Personen, mit dem Ziel bestimme Verhaltensweisen hervorzurufen, etwa die Herausgabe von vertraulichen Informationen. Ausgenutzt werden dabei menschliche Eigenschaften wie Hilfsbereitschaft, Angst oder Verunsicherung, zum Einsaz kommen verschiedene Methoden des Social Engineering.

Beispiele zeigen, dass beim Social Engineering manchmal eine Aktion genügt, um das Ziel zu erreichen – etwa Überweisungen. Oder Hacker sammeln mit kleinen Attacken aufs Umfeld des Opfers die Informationen für den Hauptschlag. Je mehr Munition sie an diversen Stellen erbeuten, desto gezielter können sie ihr eigentliches Ziel angreifen. Beim Social Engineering kann es schon reichen, jemanden nur auf die gefälschte Startseite eines Onlineshops umzuleiten. Mit Eingabe der Zugangsdaten dort haben die Hacker ihr Ziel erreicht. Sie können Account-Einstellungen ändern und auf Kosten ihres Opfers teure Bestellungen an eine Packstation veranlassen. Und viele Menschen nutzen privat sowie beruflich das gleiche Passwort. Deshalb können auch erfolgreiche Social-Engineering-Attacken im Privatbereich von Beschäftigten für ein Unternehmen verheerend sein, wenn Hacker dadurch den Zugang zu Firmen-Accounts erhalten. Für Unternehmen ist der Schutz vor Social Engineering durch umfassende Aufklärung der Beschäftigten darum von großer Bedeutung.

Social Engineering ist ein großes Sicherheitsrisiko

Oft laufen bei einem Angriff durch Social Engineering Angriff auf Unternehmen stufenweise mehrere Methoden der Manipulation ab. Es kann passieren, dass erst jemand – die Umleitung auf eine gefälschte Startseite nicht erkennend – Zugangsdaten zum eigenen Social-Media-Account eintippt. Mit Informationen dieses Kontos gewinnen Hacker bei Telefonaten das Vertrauen anderer Beschäftigter und erbeuten so Zugangsdaten zum Firmennetzwerk. Etwa, weil die Angerufenen glauben, ihr Gesprächspartner installiere Updates der IT-Abteilung. Das Vertrauen entsteht, weil der gehackte Social-Media-Account gute Smalltalk-Themen liefert. Die Kür ist dann eine Nachricht an die Buchhaltung, in der der vermeintliche Finanzchef eine Überweisung fordert. Die Hacker kennen mithilfe erbeuteter Zugangsdaten die Details über Personen, Strukturen und Abläufe, wissen den Finanzchef also perfekt zu imitieren. So gelingt es, kaufmännische Angestellte zu Überweisungen ohne weitere Rücksprache zu veranlassen. Es gibt viele Beispiele für eine so ausgeführte, erfolgreiche Attacke – deshalb ist der Schutz vor Social Engineering durch Schulung des Personals von großer Bedeutung.

Diese Methoden gehören zum Social Engineering

Was versteht man unter Social Engineering, was ist Social Engineering? Die Antwort klingt einfach: Eine Attacke durch Social Engineering ist ein ausgefeilter Angriff, der Personen durch manipulative Methoden zu bestimmen Verhaltensweisen bringt, etwa die Herausgabe vertraulicher Informationen. Deshalb ist es von großer Bedeutung, alle Beschäftigten anhand konkreter Beispiele über die Gefahren des Social Engineering aufzuklären sowie die Definition dabei nicht zu eng zu fassen. Manchmal geht es um einen schnellen Angriff mit klarem Ziel, manchmal ist eine Aktion nur Teil einer mehrstufigen Attacke – dann kommen beim Social Engineering mehrere Methoden zur Manipulation oder zum Datendiebstahl zum Einsatz. Anhand bestimmter Warnhinweise lassen sich viele Attacken erkennen. Zum Schutz vor Social Engineering sollten Firmenchefs und -chefinnen deshalb alle Beschäftigten zumindest für folgende Methoden sensibilisieren.

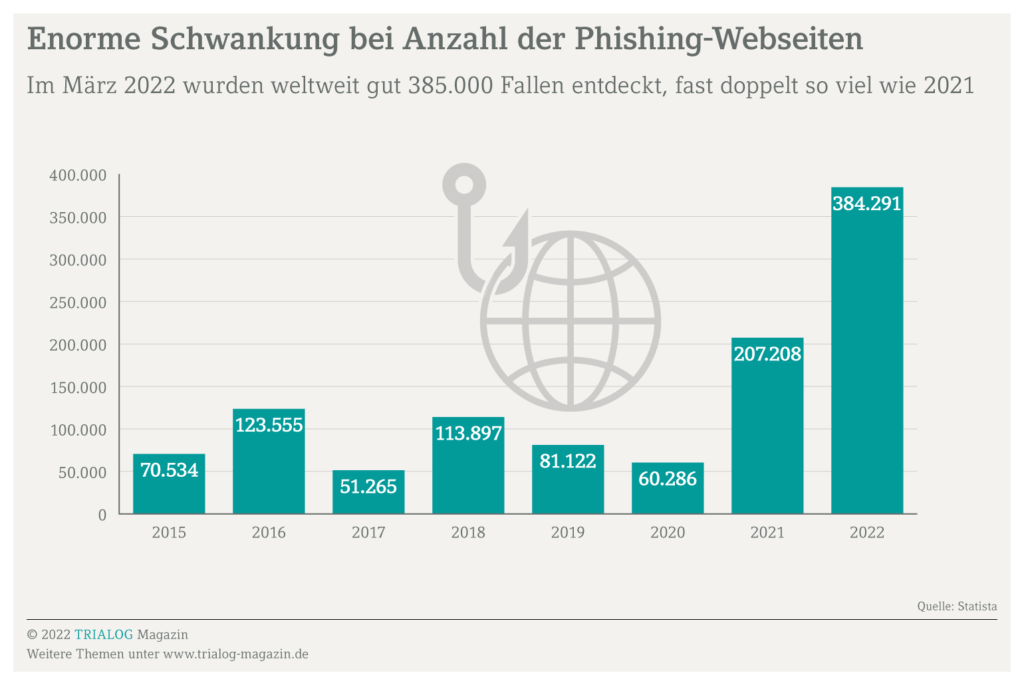

Phishing. Cyber-Kriminelle versenden E-Mails und erbeuten dadurch Informationen. Sie motivieren die Empfänger, direkt per Mail-Antwort oder auf verlinkten, manipulierten Webseiten freiwillig Persönliches preisgeben, oder Spähsoftware auf ihren Rechner zu laden. Die Beute: Bankinformationen, Zugangsdaten, PINs oder Geburtsdaten, aber auch Infos über den Arbeitgeber.

Spear Phishing. Eine verfeinerte Phishing-Variante: Die Angreifer attackieren ausgewählte, meistens hochrangige Personen oder Gruppen über Monate hinweg und spionieren so Gewohnheiten aus. Wer so persönliche Daten mehrerer Beschäftigter des Unternehmens oder einer Abteilung erbeutet, kann sich mit diesem Wissen besser als Kollege ausgeben. Und bestenfalls als Vorgesetzter.

Pretexting. Bei dieser Art des Informationsdiebstahls geht es darum, durch Vorwände das Vertrauen von Opfern zu gewinnen. Das sind etwa fingierte E-Mails oder Anrufe von Polizei oder Behörden, Banken oder Versicherungen, vermeintlichen Arbeitskollegen oder entfernten Verwandten, in denen Hilfe für ein erfundenes Problem entweder angeboten oder erbeten wird.

Water Holing. Bei der Wasserloch-Strategie locken Hacker jemanden zur gefälschten Version einer häufig besuchten Website, die private oder Zugangsdaten abfragt. Wer sich in einer vertrauten Umgebung wähnt, gibt ohne Zögern oder Zweifel sensible Informationen preis.

Unter Social Engineering versteht man viele Tricks

Unter Social Engineering versteht man einen Angriff, der mit diversen Methoden auf Informationspreisgabe oder gewünschte Handlungen abzielt. Um voll zu erfassen, was Social Engineering ist, muss man wissen, dass manche Attacke nicht digital bleibt. Bestimmte Aktionen sind real. Dann suchen Hacker den direkten Kontakt zum Opfer, um bestimmte Verhaltensweisen zu provozieren. Auch hier ist das Ziel, Daten oder Informationen zu sammeln und die laufende Cyber-Attacke voranzutreiben. Das kann bei Messen, im privaten Umfeld, sogar auf dem Firmengelände passieren. Beim Social Engineering treffen Kriminelle ihre Opfer in vermeintlich harmlosen Situationen und manipulieren sie. Daher reicht es nicht, den Beschäftigten zum Schutz vor Social Engineering die Definition sowie Bedeutung anhand einiger Beispiele aus dem digitalen Raum nahezubringen. Auch beim Smalltalk mit Praktikanten in der Kaffeeküche sollte niemand zu redselig sein. Vielleicht wurden sie von Wettbewerbern oder Hackern zur Vorbereitung einer Attacke eingeschleust. Dagegen muss man sich schützen:

Baiting. Bei der Köder-Methode motivieren Cyber-Kriminelle ihre Opfer, freiwillig Schadsoftware zu installieren. Etwa, indem sie ihnen einen USB-Stick als vermeintlich aus vertrauenswürdiger Quelle stammendes Werbegeschenk unterjubeln. Wirkungsvoll ist auch der scheinbar von Vorgesetzten auf dem Firmenparkplatz verlorene Stick mit der Beschriftung „Wellness-Wochenende Geschäftsführung“. Schon wird man neugierig.

Tailgating. Unauffällig rücken Angreifer dem Zielobjekt hierbei dicht auf die Pelle. Entweder, indem sie die Höflichkeit des Opfers ausnutzt, um Zugang zu geschützten Bereichen zu erhalten, die sie ausspähen wollen. Oder, indem sie Situationen kreieren, in denen sie etwa kurz das Handy für den wichtigen Anruf beim eigenen Kind ausleihen. Schon ist eine Schadsoftware auf dem Gerät installiert.

Dumpster Diving. Dabei durchwühlen Angreifer buchstäblich die Mülltonnen ihrer Opfer, um persönliche Informationen zu erbeuten. So finden sie Anhaltspunkte, für welche Attacken jemand anfällig wäre. Wer etwa als Mitglied gemeinnütziger Organisationen diverse Magazine bezieht, kann zum Opfer einer Attacke werden, die um soziale Themen kreist.

Angriff durch Social Engineering liefert Insider-Informationen

Solche Beispiele illustrieren, was man alles unter Social Engineering versteht – die Definition darf nicht zu eng sein. Aber bei diesen verschiedenen Methoden für eine Attacke via Social Engineering geht es oft nur um Daten- und Informationssammlung. Doch was ist Social Engineering tatsächlich? Für viele Cyber-Kriminelle letztlich ein Mittel zum Zweck für finanzielle Fischzüge. Beim direkten Angriff auf eine Person dient das Social Engineering häufig dazu, Bank- und Onlineshop-Accounts oder Kreditkarteninformationen zu stehlen. Dann können Hacker sich direkt Geld oder Gegenstände aneignen. Lukrativer ist der Zugang zu Firmendaten, weil hier höhere Beträge erbeutet werden können oder ein größeres Erpressungspotenzial lockt. Zum Schutz vor Social Engineering sollte die Bedeutung dieser auf Privatleute wie Unternehmen zielende Methoden bekannt sein:

Vishing. Wer auf einer Social-Media-Plattform einen verlockenden Link anklickt, sieht per Warnmeldung die Aufforderung, eine gebührenfreie Telefonnummer anzurufen. Dann könnten Fachleute ein ernsthaftes Problem mit dem Computer beheben. Der Anruf ist kostenlos, aber die Hilfe kostet Geld, erforderlich sind zur Abrechnung die Kreditkartendaten. Schon wird es richtig teuer.

Quid pro Quo. Cyber-Kriminelle bietet etwas an und möchten eine Gegenleistung. Bekannteste Masche: Vermeintlich afrikanische Banker haben Geld auf dem Konto eines Verstorbenen ohne Erben entdeckt. Sie suchen Partner zum Überweisen und dann Teilen des Betrags. Man müsse aber zuerst selbst etwas Geld schicken, um die Aktion vorzufinanzieren. Oder, im IT-Bereich: Der vermeintliche IT-Support offeriert Hilfe bei einem Problem, braucht dafür aber Zugangsdaten zum Account.

CEO-Fraud. Beim Betrug per Chef-Masche kontaktieren vermeintliche Chefs jemanden in der Buchhaltung, der Überweisungen veranlassen darf. Eine geschäftskritische Transaktion erfordert angeblich eine sofortige Überweisung – und es gibt gute Gründe, warum der Kontakt nicht über Firmenkanäle läuft. Etwa Probleme mit dem IT-Netzwerk des ausländischen Tochterunternehmens, wo gerade ein Vertrag verhandelt wird. Transferiert jemand das Geld, weil der Anruf wegen intimer Kenntnisse über Kollegen und Unternehmen glaubhaft klingt, ist es weg.

Beispiele für Situationen des Social Engineering

Soziale Netzwerke. Sie sind die besten Beispiele für das, was man unter Social Engineering versteht beziehungsweise damit verbindet. Nämlich eine bevorzugte Informationsquelle für alle, die einen Angriff planen. Dort finden sich nicht nur persönliche Daten über Beschäftigte, sondern meistens auch Infos zum Arbeitgeber sowie zur Funktion im Unternehmen. Deshalb sind soziale Netzwerke für Social Engineering von überragender Bedeutung. Schließlich können Cyber-Kriminelle dort ganz einfach persönliche Kontakte zu Opfern aufbauen. Gerade diese Kontaktfunktion macht ja den Reiz von Social Media aus, alle Freundschaftsanfragen oder Likes sind willkommen. Sehr gefährlich dabei ist, dass viele Nutzerinnen und Nutzer sozialer Netzwerke zahlreiche der sogenannten Freunde gar nicht wirklich kennen. Und deshalb auch deren Intentionen nicht einschätzen können. Gleichzeitig neigen viele Menschen dazu, ohne großes Nachdenken von vermeintlichen Freunden empfohlene Links anzuklicken. Und schon ist über eine eigentlich seriöse Plattform ein Trojaner auf ihrem Rechner gelandet.

Abhöraktionen. Oft nutzen Cyber-Kriminelle für ihre Attacke via Social Engineering ein soziales Netzwerk, um den Rechner des Opfers zu verwanzen. Schadsoftware in Form sogenannter Spyware aufzuspielen und damit die gesamte Kommunikation verfolgen zu können, gehört zu den gängigen Methoden beim Social Engineering. Solche Malware kann man sich aber auch über Links auf präparierte, gefälschte Webseiten oder voreiliges Klicken auf einen Mail-Anhang einfangen. Ebenso gefährlich sind laute Telefonate im öffentlichen Raum, bei denen es um Firmeninterna geht. Man kann nie wissen, wer im Zug eine Reihe weiter hinten sitzt und genau zuhört. Die Antwort auf die Frage „Was ist Social Engineering“ sollte daher lauten: Alles, womit sich Daten oder Informationen angreifen und bestimmte Handlungsweisen provozieren lassen. Nur wer das als Definition zugrunde legt, kann einen tatsächlichen einen wirkungsvollen Schutz vor Social Engineering realisieren.

Beispiele für Social Engineering der der realen Welt

Datenträger. Gerade USB-Sticks bergen enorme Risiken – fremde wie eigene. Beim Angriff via Social Engineering können Cyber-Kriminelle einen präparierten Stick so platzieren, dass jemand ihn an den Computer anschließt. Schon ist Schadsoftware auf dem Rechner und schlimmstenfalls im Netzwerk – eine der gängigsten Methoden für eine Attacke durch Social Engineering. Selbst ein Stick der eigenen Firma kann gefährlich sein. Wer ihn – etwa als Werbegeschenk – ganz legal erhalten hat, kann ihn manipuliert wieder ins Unternehmen einschleusen. Weil ein Firmenlogo ausgedruckt ist, dürften viele Beschäftigte damit unvorsichtig umgehen, wenn er auf dem Betriebsgelände herumliegt. Manche präparierte USB-Sticks könnten einen Rechner umfassend ausspionieren, indem sie sich gegenüber dem Betriebssystem etwa als Tastatur oder Netzwerkkarte ausgeben. Daher sollten Sticks für den innerbetrieblichen Gebrauch eindeutig gekennzeichnet sein. Und alle Beschäftigten dürfen nur solche nutzen, die sie nie aus der Hand geben. Oder USB-Ports werden zum Schutz von Cyber-Angriffen und Social Engineering gleich verplombt und dadurch unbrauchbar gemacht.

Risiko Mensch. Manchmal treffen sich auf dem Gang oder in der Kantine neue Kollegen mit ähnlichem Aufgabenbereich, die sich noch nicht kennen. Bei aller Höflichkeit – hier sollte nur Smalltalk auf Sparflamme laufen, bis die Identität des oder der anderen offiziell bestätigt ist. Was ist Social Engineering nämlich auch beziehungsweise was gehört dazu? Unter anderem die Kunst der Attackierenden, sich Vertrauen zu erschleichen und so Informationen abzugreifen. Deshalb sollten alle Beschäftigten wissen, dass man mit Unbekannten nie frei redet – wer weiß, wie sie aufs Firmengelände gekommen sind. Spätestens wenn jemand Neues bittet, sich mal kurz für ihn oder sie ins System einzuloggen, müssen die Alarmglocken schrillen. Bei solchen Aktionen kann jemand Login-Daten ausspähen – IT-Sicherheit ade. Daher sollte die Belegschaft eine breite Definition davon erhalten, was man unter Social Engineering versteht.

Das dient dem Schutz gegen einen Social-Engineering-Angriff

Beim einem Angriff via Social Engineering ist das Ziel der Attacke, die Beschäftigten zu einem bestimmten Verhalten zu bewegen. Deshalb reicht es nicht, zum Schutz vor Social Engineering auf rein technische Methoden der Abwehr zu setzen. Nur wer weiss, was man unter Social Engineering versteht, kann solche Versuche erkennen und richtig darauf reagieren. Ganz wichtig ist deshalb, die Mitarbeiterinnen und Mitarbeiter durch Beispiele und eine breite Definition für die Bedeutung des Themas Social Engineering zu sensibilisieren sowie ihnen klare Verhaltensweisen vorzugeben. Aufmerksamkeit und eindeutige, allgemein gültige Prozesse sind hier besonders wichtig, so die Empfehlung von „Deutschland sicher im Netz“ (DsiN).

- Strikte Regeln und Abläufe. Wer um eine regelwidrige Auskunft, Überweisung oder Herausgabe von Daten gebeten wird, sollte auch unter Zeitdruck oder mit dem vermeintlichen Firmenchef am Telefon auf dem vorgeschriebenen Dienstweg bestehen. Das ist nicht unkooperativ, sondern verantwortungsbewusst.

- Gesteigertes Bewusstsein. Was ist Social Engineering im individuellen Fall? Alle Beschäftigten sollten Unterstützung dabei erhalten, selbstkritisch aus ihrer eigenen Perspektive zu hinterfragen, wofür sie persönlich anfällig wären. Welche Informationen über sie online zugänglich sind, ob sich dort Details finden, die eine Attacke via Social Engineering ermöglichen? Das ist kein Zeichen für Schwäche, sondern die Übernahme von Verantwortung für das eigene Handeln.

- Gesundes Misstrauen. Bei Kontaktanfragen über soziale Netzwerke sollte jeder skeptisch sein. Die Vertrauenswürdigkeit lässt sich durch öffentlich zugängliche Informationen überprüfen. Sensible persönliche sowie insbesondere Firmendaten sollten auch gegenüber guten Bekannten vertraulich bleiben, Privatsphäre-Einstellungen restriktiv sein.

- Phishing-Sensibilität. Keine unerwarteten E-Mails und vor allem keine Anhänge öffnen, keine obskuren Links anklicken, jede Webseite genau ansehen, um Fälschungen zu erkennen. So sinkt die Gefahr, sich Schadsoftware einzufangen und damit leichter einer Attacke via Social Engineering zum Opfer zu fallen.